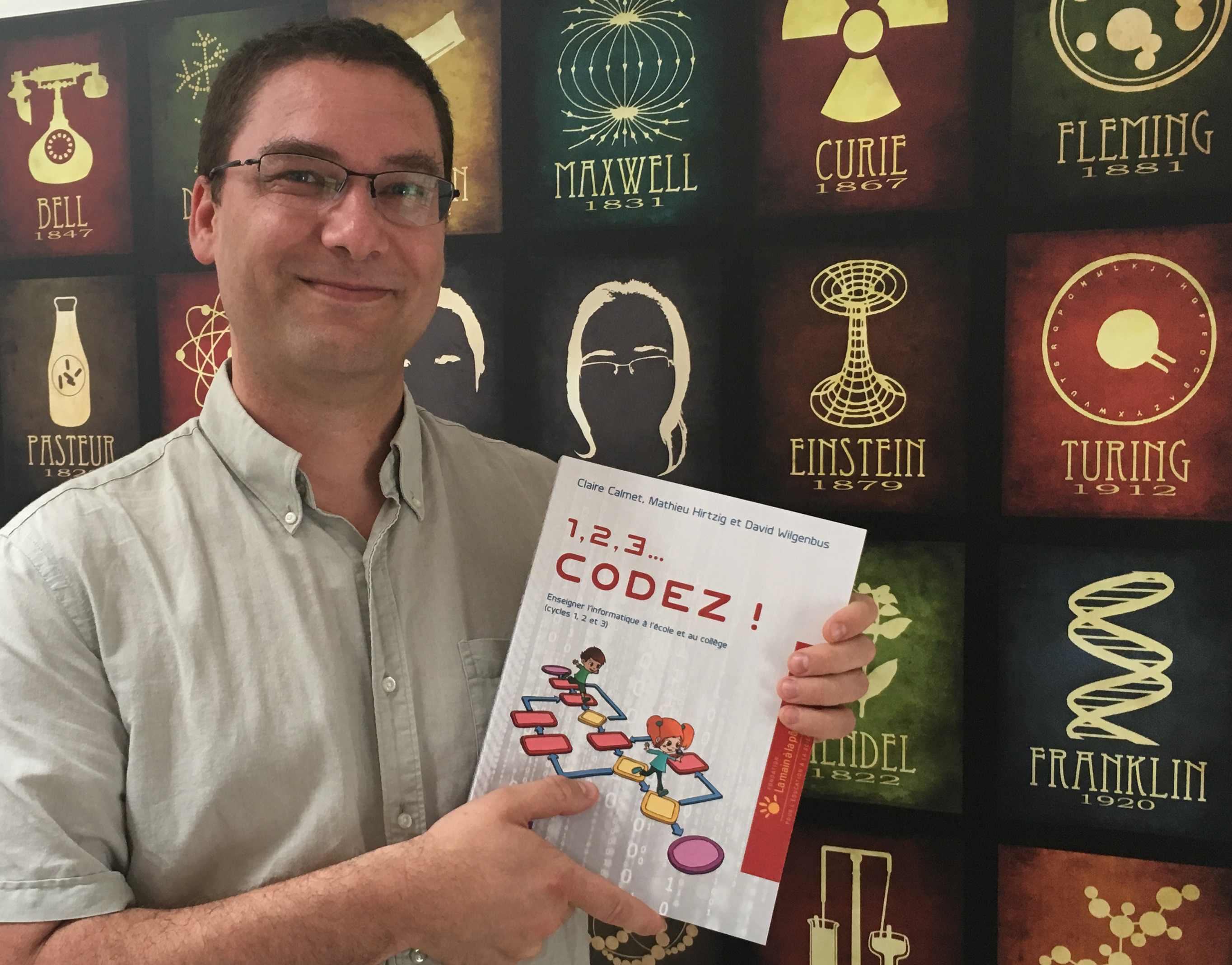

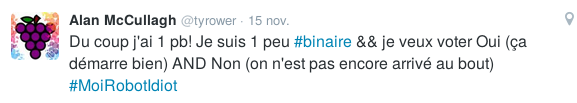

Elle c’est Alma, elle a entre 8 ans et 14 ans, disons 8 ans et demi, et elle va commencer à apprendre l’informatique à l’école dans quelques jours. C’est un personnage imaginaire, mais il y a aussi des jeunes comme Eva* ou Mélissa*, précurseurs, et qui existent réellement. Lui c’est David, il est bien réel, et il va nous expliquer, comment et pourquoi on va réussir à apprendre à décoder le code à l’école. Thierry Viéville.

Elle c’est Alma, elle a entre 8 ans et 14 ans, disons 8 ans et demi, et elle va commencer à apprendre l’informatique à l’école dans quelques jours. C’est un personnage imaginaire, mais il y a aussi des jeunes comme Eva* ou Mélissa*, précurseurs, et qui existent réellement. Lui c’est David, il est bien réel, et il va nous expliquer, comment et pourquoi on va réussir à apprendre à décoder le code à l’école. Thierry Viéville.

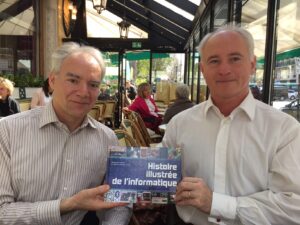

David, Claire et Mathieu.

Alma : Bonjour David, qui es-tu ?

David : Quelqu’un de passionné, qui s’enflamme facilement ! D’abord pour l’astronomie, puis pour l’enseignement des sciences… le développement durable, et plus dernièrement l’enseignement de l’informatique ! J’ai été formé par la recherche, en étudiant le milieu interstellaire (plus particulièrement, la formation des étoiles). Pour simuler l’effondrement d’un nuage interstellaire, qui va donner naissance à des étoiles, il fallait faire beaucoup de programmation, et au siècle dernier, on utilisait un langage informatique un peu archaïque (le Fortran, un peu modernisé dans les années 90). Etant marié à une institutrice (on doit dire « professeur des écoles », officiellement), je me suis intéressé à l’enseignement des sciences et, en 2001, j’ai sauté le pas en rejoignant l’aventure de La main à la pâte. Une bande de passionnés qui se sont retrouvés autour d’une même envie : partager une vraie culture scientifique avec chacune et chacun, et en particulier les plus jeunes. C’est tellement important. Au début, mon travail a surtout consisté à animer un site Internet qui propose des ressources pour les enseignants.

Alma : Mais, tu t’occupais du site en tant qu’informaticien, ou bien des contenus en tant qu’éditeur ?

David : Les deux justement. À la fois les parties techniques et les contenus scientifiques et pédagogiques. C’est très utile de pouvoir intimement lier les deux, pour produire des ressources numériques vraiment bien. Le site « lamap » propose beaucoup de choses pour faire des sciences en classe, et certains projets pédagogiques ont rencontré un grand succès, allant jusqu’à 10 000, voire 30 000 classes pour les plus populaires. Surtout des classes de primaire mais aussi, de plus en plus, de collège.

Alma : Ouaouh, tu sembles une vraie exception !

David : Et bien, bonne nouvelle : non. Mes collègues de La main à la pâte ont tous un parcours un peu atypique, allant de la science à la pédagogie, ou l’inverse, Sur le projet « 1, 2, 3… codez ! », j’ai travaillé avec 2 personnes en particulier : Claire Calmet est généticienne et bio-informaticienne, tandis que Mathieu Hirtzig est un astrophysicien, qui a fait aussi beaucoup de modélisation numérique, et qui est désormais le WebMestre de La main à la pâte. Aucun de nous n’est informaticien de métier, mais chacun de nous est un peu tombé dans la marmite de l’informatique. On fait aussi beaucoup de formation d’enseignants. De manière symétrique, des collègues chercheurs ou enseignante-chercheures, comme Gilles Dowek, Florent Masseglia ou Marie Dulflot-Kremer, sont des scientifiques de renommée internationale, mais qui font aussi beaucoup de médiation scientifique : c’est une facette de leur métier. Ils nous ont beaucoup aidés dans notre projet.

1 … 2 … 3 … codons !

Alma : Dis moi, c’est quoi le livre «1,2,3-codez!» que tu tiens à la main sur la photo ?

David : C’est un outil qui va te permettre de réussir à apprendre à décoder le code à l’école. Ta ou ton professeur des écoles, dispose là de tout ce qu’il faut pour initier à l’informatique.

Alma : Tu veux dire : apprendre à programmer avec Scratch, comprendre comment sont codés les objets numériques (comme les pixels d’une image), ou jouer avec des robots pour maîtriser tout ça ?

David : Oui oui, et grâce à ces activités, comprendre les notions, les fondements de ce qu’on appelle le numérique.

Alma : Je vois. Mais, toi : comment es tu sûr que ça va bien se passer avec ton livre, ce nouvel enseignement ?

David : Parce qu’on a tout fait pour ! Ce projet est le fruit d’un important travail, avec une cinquantaine de personnes mobilisées pendant 2 ans et demi ! En plus des 3 auteurs (Claire, Mathieu et moi), c’est un groupe d’une douzaine de référents scientifiques d’Inria et France-IoI qui ont travaillé avec nous et une trentaine d’enseignants qui ont testé le projet dans leurs classes, ainsi que des formateurs qui les ont accompagnés. On a testé avec des enseignants débutants et confirmés, en milieu rural et urbain, avec ou sans équipement informatique, pour des classes multi-niveau ou mono-niveau, et ceci de la moyenne section de maternelle, à la classe de 6ème incluse.

Alma : C’est énorme ! En fait vous avez développé ce livre d’initiation à la science informatique de manière … scientifique ! Et qu’avez-vous appris de tous ces tests ?

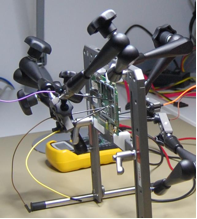

David : Beaucoup de choses, je voudrais en partager trois. D’abord la grande importance des activités débranchées : ce sont des activités ludiques sans ordinateur ni tablette (comme jouer au jeu du robot, ou à passer des pixels à travers un paravent) qui permettent de manipuler concrètement et en situation des notions comme le codage et le décodage ou la notion de langage (pas humain, mais formel). Ce qu’on observe, c’est que si les enfants apprennent juste la programmation ou la robotique, ils vont avoir du mal à conceptualiser ce qu’ils font, et transformer leur savoir-faire en apprentissage structuré. Mais si ils font aussi des activités débranchées, alors l’expérience montre que c’est optimal. Il vont savoir et savoir-faire. L’idéal est de faire des aller-retour entre le débranché et des activités sur machine.

Alma : Ah oui, je vois on joue d’abord au robot sous forme de jeu de rôle, avant d’en programmer un.

Apprendre au fil d’un scénario.

David : Tu as bien compris. L’autre point extrêmement important, surtout en primaire, est de travailler sur un scénario, pas juste un ensemble d’activités. Ainsi, avec les enseignants qui ont pioché ça et là des activités, sans avoir un vrai fil conducteur, les activités prennent moins de sens et cela marche moins bien. On trouve de très bonnes idées, par exemple dans l’excellent livre de Tim Bell sur les activités débranchées, mais cela demande un important travail de scénarisation avant d’en faire un vrai projet de classe. Dans « 1, 2, 3… codez ! », on a testé les activités, mais aussi, et surtout, les scénarios…

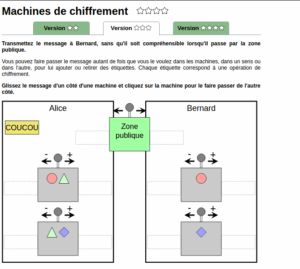

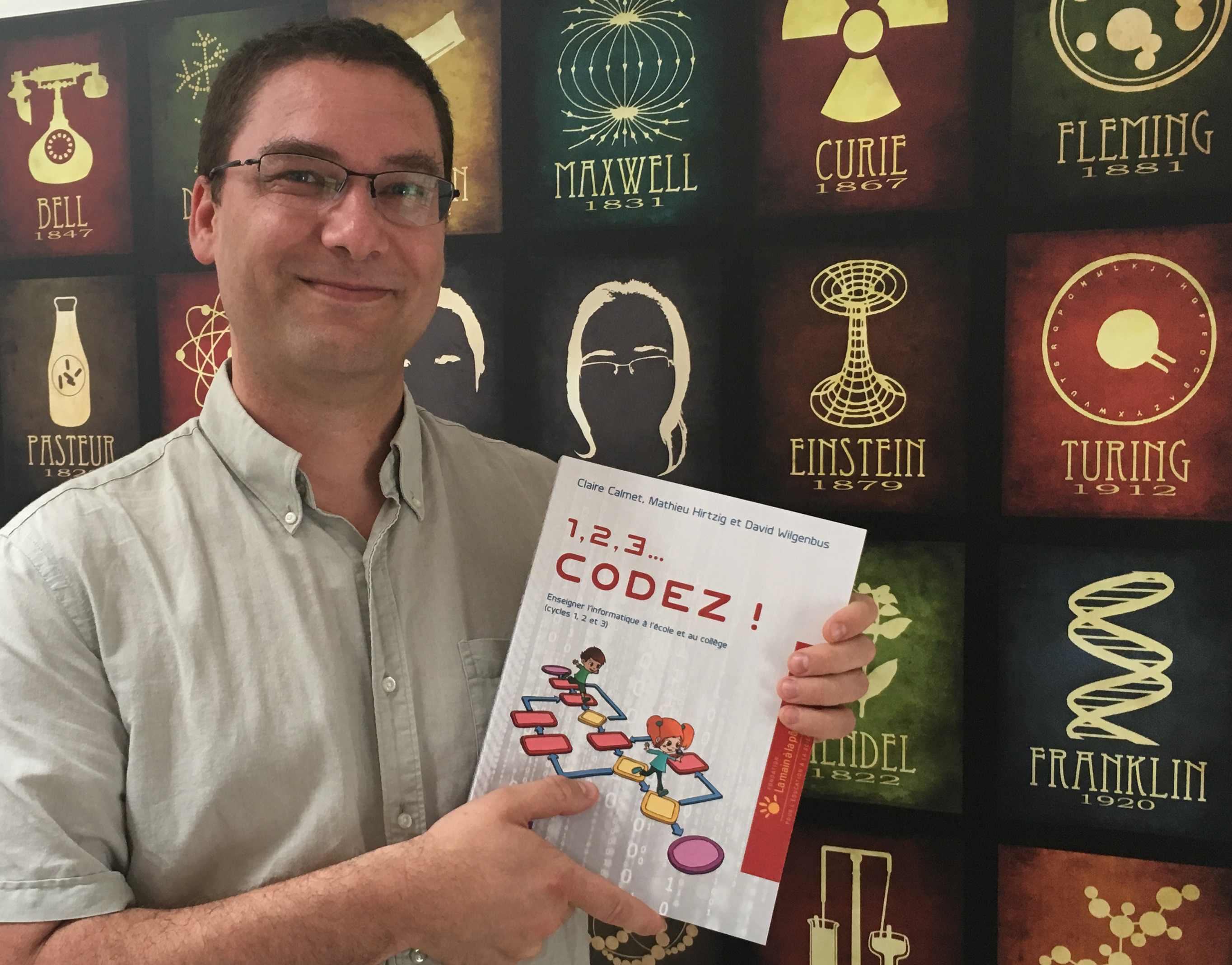

Alma : Oui oui j’ai vu ça dans le livre. Pour les CE1 ou avant, ils ont une héroïne qui est plongée dans un monde inconnu, et il faut l’aider à rentrer chez elle avec des problèmes à résoudre au fil des aventures. Ensuite les plus jeunes programment le récit avec Scratch Junior pour raconter l’aventure. Pour les grands de CE2 comme moi, on explore une planète inconnue avec un rover imaginaire, et on fait des tas de choses passionnantes : on fait des algorithmes, on s’assure de l’intégrité des données, comment les cacher en les chiffrant, ce qui se passe quand on les numérise, …

David : Attends, Alma, je sais bien que ton prénom veut dire « savante´´, mais à … 8 ans, comment peux-tu avoir appris tant de mots si compliqués, ce n’est pas plausible !!!

Alma : Mais si, justement, nous les enfants, on a à apprendre tellement de choses inconnues, alors ce n’est pas un tout petit peu de jargon qui nous fait peur. Bien entendu, nous ne comprenons les choses qu’à notre niveau, mais en découvrant dès maintenant les fondements du numérique, plus tard, cela nous paraîtra bien plus facile. Et puis c’est tout nouveau, et nous sommes très curieux à nos âges tu sais. Apprendre en jouant, de manière active, c’est vraiment cool. Je suis certaine que cela nous aide aussi pour apprendre le reste : la lecture, l’écriture, le calcul.

David : Bien entendu. Mais là tu triches Alma, une petite fille ne saurait pas dire tout ça 🙂

Alma : Qui sait 🙂 ? En revanche, David, je n’ai rien compris aux histoires de scénario conceptuel versus scénario pédagogique que le livre propose. Tu peux m’expliquer ?

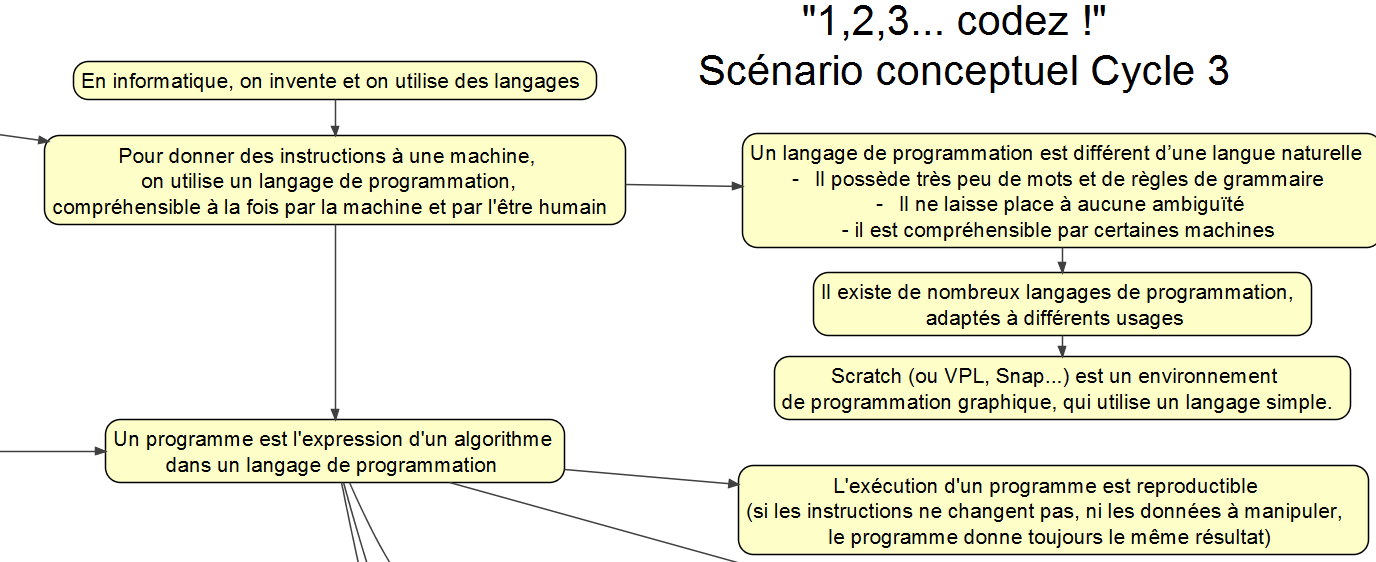

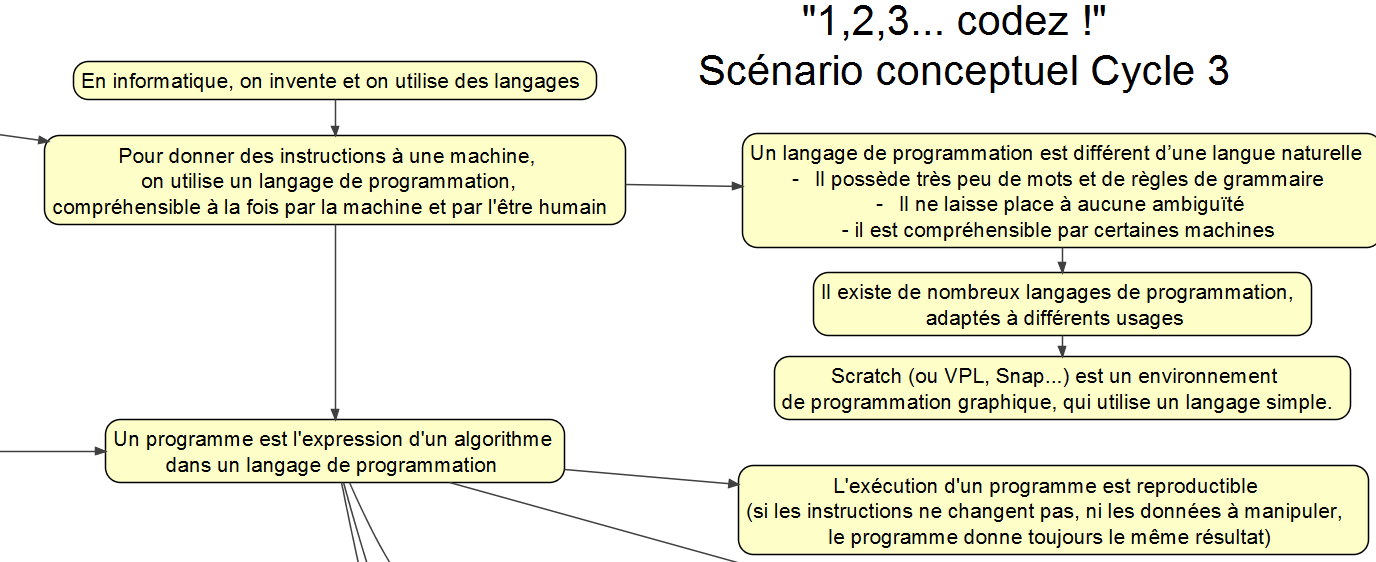

David : C’est un peu abstrait pour un élève… mais ça parle aux enseignants. Le scénario conceptuel décrit quelles notions doivent être comprises par les enfants et comment passer d’une notion à l’autre par un enchainement logique. Les programmes scolaires donnent un cadre général, mais ils ne sont pas assez précis, ce n’est qu’un squelette et il faut mettre la chair autour : décrire les notions, les liens entre-elles. Nous avons fait cela avec les scientifiques qui ont contribué au manuel.

Alma : Donne moi un exemple plutôt.

Alma : Donne moi un exemple plutôt.

David : Pas de problème. Clique sur cette image, à gauche, tu vas voir une grande figure avec les notions qui doivent être partagées et comment passer d’une notion à l’autre.

Alma : C’est comme une carte avec toutes les idées à découvrir sur le sujet : donc si on maîtrise tout ça, on maîtrise les fondements du numérique ?

David : Voilà, c’est le scénario conceptuel. Le scénario pédagogique, lui, incarne ces notions dans des activités, avec une histoire, comme piloter un rover imaginaire, pour utiliser aussi l’imaginaire des enfants afin de mieux les motiver. Le scénario fait en sorte qu il y a une progression pédagogique de difficulté croissante. Ainsi, ce qu’on a appris nous pose de nouvelles questions, qui vont être traitées dans les séances suivantes. Les enseignants vont sûrement inventer leur propre scénario à partir de ce qui est proposé, mais ils ont une vraie base, clé en main, pour commencer.

Alma : …

Comment la France va réussir le numérique.

David : Tu ne m’écoutes plus ?

Alma : Euh, si ! mais je me souviens que tu disais que les tests vous ont appris trois choses. Il en reste une, donc.

David : Tout à fait ! On a réalisé que cette ressource peut aussi servir au collège, car pour l’instant les jeunes sont tous débutants. Dès lors qu’ils n’ont jamais fait d’informatique avant, ils ont donc les mêmes premières compétences à acquérir, la forme étant évidemment un peu différente. Donc, même si « 1, 2, 3… codez ! » s’arrête en théorie à la classe de 6ème, l’expérience a montré qu’il pouvait être utilisé jusqu’en 3ème, avec assez peu de modifications.

Alma : Ah oui, mais non ! Ça ne va tenir que pendant quelques années, ce que tu dis. Moi quand je serai au collège, pas question de recommencer la même chose, je veux comprendre de nouvelles choses : comment marche Internet, apprendre à faire des sites Webs, des jeux vidéos, …

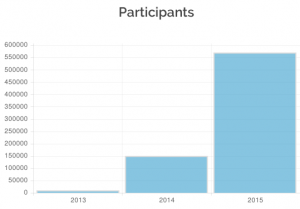

David : Oui oui Alma, mais tu sais nous sommes à une étape d’une longue histoire. Au moment où tu naissais, en 2007, Gérard berry expliquait pourquoi et comment le monde était devenu numérique et combien c’était essentiel d’en maîtriser les fondements. Il a fallu du temps pour que les gens comprennent, et en 2013 l’Académie des Sciences lançait une alerte en publiant un rapport « L’enseignement de l’informatique en France – Il est urgent de ne plus attendre ». Nous avons alors lancé cette action « militante » : créer un manuel pour inciter à introduire l’informatique dans les programmes, montrer que c’est possible et que ça marche, parce que le besoin sociétal est là. En cours de route, le ministère fait le choix d’introduire l’enseignement de l’informatique et le projet « 1, 2, 3…codez ! » est devenu une ressource à la fois d’autoformation et de mise en application des programmes.

Alma : Tu veux dire que les enseignants se forment seuls ?

David : Ils peuvent, au pire, s’autoformer à l’aide de ce manuel. Mais, dans l’idéal, il vaut mieux se former avec d’autres, pour partager. On apprend mieux à plusieurs. Le projet Class’Code leur offre une vraie formation en ligne avec des temps de rencontre où ils s’entraident et partagent leurs bonnes pratiques. Class’Code et « 1, 2, 3… codez ! » sont des projets très proches, et qui partagent la même philosophie. L’un insiste sur la formation, l’autre sur les outils… et les deux aspects sont indissociables.

Alma : C’est formidable, on va toutes et tous piger le numérique, pour réussir …

T’as pas 100 000€ là sous ta semelle de basketteur ?

Alma : … alors il faut donner un manuel à chaque professeur !

David : Idéalement oui. Mais beaucoup d’enseignants trouvent plus pratique de travailler avec un vrai livre. Donc, nous travaillons avec un éditeur qui nous fait un prix d’ami, ce qui nous a permis d’en acheter plus de 5000 pour les donner aux enseignants qui se lancent. Mais plus de 10 000 autres enseignants en auraient besoin dès maintenant. Pour cela, La main à la pâte recherche des partenaires pour nous aider à financer cette diffusion gratuite. Une dizaine d’euros par classe permet de faire travailler une trentaine d’élèves pendant plusieurs semaines. On a vu des projets moins efficaces ! On peut difficilement demander aux enseignants, qui font déjà l’effort de se former à une nouvelle discipline (en plus de tout le reste qui pèse sur leurs épaules), d’avoir en plus à payer pour se procurer de quoi mettre les nouveaux programmes en application !

Alma : Ah moi je sais calculer avec des « 0´´, tu sais. Et bien 100000€ c’est ce que gagne Tony Parker en deux jours. Donc si dix de ces personnes qui gagnent des millions, offraient un millième de leur salaire, ça marcherait.

David : Quel dommage que tu ne sois qu’un personnage imaginaire Alma, car je suis sûr que tu les convaincrais 🙂

David Wilgenbus et Alma

(*) Des exemples d’enfants précurseurs qui savent décoder le code, et le partage.

– Mélissa, en 6ème, anime des ateliers, grâce à Bibliothèque sans Frontière, pour initier les filles et les les garçons à coder afin de maîtriser le numérique, source Voyageur du code.

– Eva, 10 ans, utilise le robot Thymio comme robot-artiste, et repartage sur son blog ce qu’elle a appris en robotique et informatique, source Les Echos, Marion Degeorges, 03 juillet 2016.

Vous connaissez d’autres beaux exemples ? Dites le nous, on repartagera !

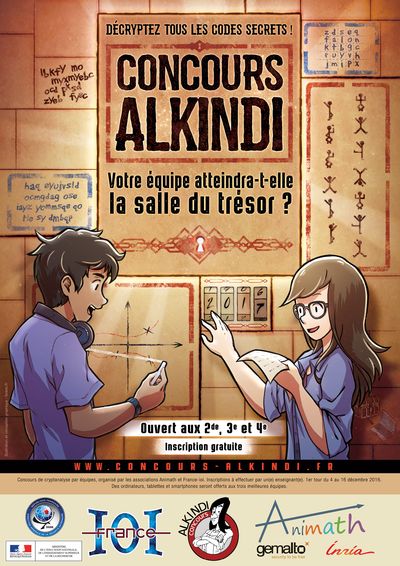

C’est pour familiariser les plus jeunes à cette culture de la sécurité informatique, que les associations France-ioi et Animath ont créé le concours Alkindi. La cryptologie se trouvant à la jonction des domaines de l’informatique et des mathématiques, les deux associations apportent leur expertise.

C’est pour familiariser les plus jeunes à cette culture de la sécurité informatique, que les associations France-ioi et Animath ont créé le concours Alkindi. La cryptologie se trouvant à la jonction des domaines de l’informatique et des mathématiques, les deux associations apportent leur expertise.

Elle c’est Alma, elle a entre 8 ans et 14 ans, disons 8 ans et demi, et elle va commencer à apprendre l’informatique à l’école dans quelques jours. C’est un personnage imaginaire, mais il y a aussi des jeunes comme Eva* ou Mélissa*, précurseurs, et qui existent réellement. Lui c’est David, il est bien réel, et il va nous expliquer, comment et pourquoi on va réussir à apprendre à décoder le code à l’école. Thierry Viéville.

Elle c’est Alma, elle a entre 8 ans et 14 ans, disons 8 ans et demi, et elle va commencer à apprendre l’informatique à l’école dans quelques jours. C’est un personnage imaginaire, mais il y a aussi des jeunes comme Eva* ou Mélissa*, précurseurs, et qui existent réellement. Lui c’est David, il est bien réel, et il va nous expliquer, comment et pourquoi on va réussir à apprendre à décoder le code à l’école. Thierry Viéville.

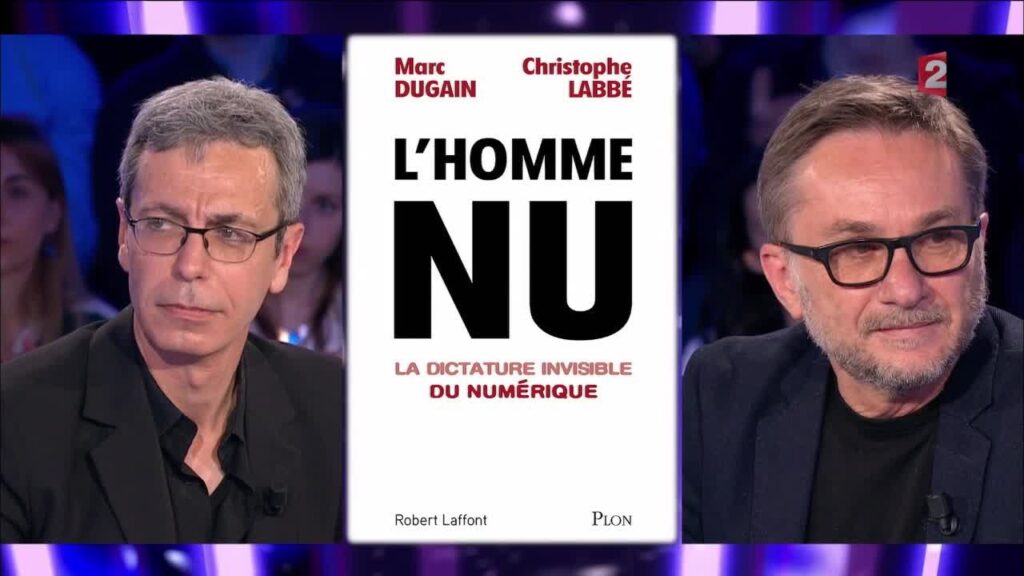

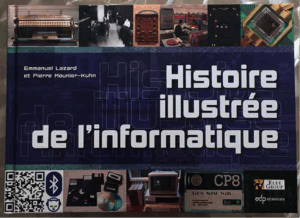

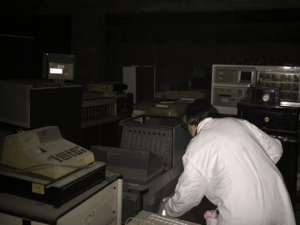

Nous sommes à Sophia-Antipolis, en mars 2016, un demi-siècle a passé. Dans une cave, sont entassés des dizaines d’ordinateurs et autres machines numériques, témoins de belles réussites, plutôt mal connues car la presse regarde trop facilement de l’autre côté de l’atlantique quand elle veut parler de science ou de technologie ; c’est plus tendance de parler « yankee » que « froggy » quand on parle de «high tech».

Nous sommes à Sophia-Antipolis, en mars 2016, un demi-siècle a passé. Dans une cave, sont entassés des dizaines d’ordinateurs et autres machines numériques, témoins de belles réussites, plutôt mal connues car la presse regarde trop facilement de l’autre côté de l’atlantique quand elle veut parler de science ou de technologie ; c’est plus tendance de parler « yankee » que « froggy » quand on parle de «high tech». Exit, le calculateur analogique qui permet de simuler avec des circuits électriques des phénomènes physiques, bien avant que l’on puisse tout numériser. À la poubelle, la trieuse de carte perforée, témoin des début

Exit, le calculateur analogique qui permet de simuler avec des circuits électriques des phénomènes physiques, bien avant que l’on puisse tout numériser. À la poubelle, la trieuse de carte perforée, témoin des début s du calcul mécanique et son moteur électrique qui nous regardent avec plus d’un siècle de recul. Au rebut, la trace d’années d’innovations électroniques. À dégager, les documentations devenues exemplaires uniques, témoins que le patrimoine intellectuel des fondements du monde numérique s’incarne … dans les livres. Au-se-cours !!!

s du calcul mécanique et son moteur électrique qui nous regardent avec plus d’un siècle de recul. Au rebut, la trace d’années d’innovations électroniques. À dégager, les documentations devenues exemplaires uniques, témoins que le patrimoine intellectuel des fondements du monde numérique s’incarne … dans les livres. Au-se-cours !!! Cet appel au secours, la petite communauté française qui œuvre pour créer un musée de l’informatique

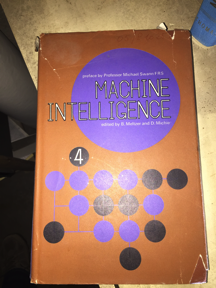

Cet appel au secours, la petite communauté française qui œuvre pour créer un musée de l’informatique  passera deux jours dans le noir, à expertiser à la lampe de poche chaque machine, chaque document, pour préserver ce qui a bien plus qu’une valeur commerciale. Il a manqué les masques car la poussière et les odeurs des fuites d’eaux usées, c’est pas agréable. Tiens ! Un livre sur l’intelligence artificielle des années 1970 ! Y lit-on les mêmes fantasmes sur l’«IA» que ceux que la presse en mal de sujet aime à répandre aujourd’hui ?

passera deux jours dans le noir, à expertiser à la lampe de poche chaque machine, chaque document, pour préserver ce qui a bien plus qu’une valeur commerciale. Il a manqué les masques car la poussière et les odeurs des fuites d’eaux usées, c’est pas agréable. Tiens ! Un livre sur l’intelligence artificielle des années 1970 ! Y lit-on les mêmes fantasmes sur l’«IA» que ceux que la presse en mal de sujet aime à répandre aujourd’hui ?